¿Cómo luce un elefante? La metáfora de Fortinet acerca de la ciberseguridad

[divider height=”30″ style=”default” line=”default” color=”” themecolor=”0″]

En su último reporte, Fortinet, el gigante de Seguridad Informática utiliza la parábola del elefante, en la que varias personas ciegas describen lo que para ellos es “un elefante” tocando distintas partes del mismo, para graficar cómo percibimos las amenazas de seguridad en su conjunto. Desde diferentes ángulos, el experto en seguridad informática es quien “une” todas estas aristas para abordar un problema que, sin duda, excede la percepción de quienes operan en una organización. ¿Qué nos preocupa de la ciberseguridad? ¿Detectar exploits? ¿Evitar el malware? ¿Monitorear la actividad de bots? O todo esto junto…

Del informe, que destaca los hechos más significativos del primer trimestre 2018 en términos de seguridad informática, y se basa en las estadísticas y reportes de incidentes que reciben los administradores de seguridad informática, surgen algunos datos inquietantes:

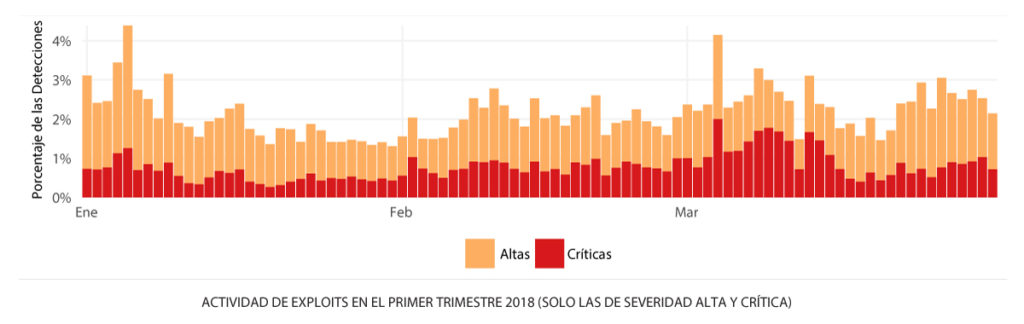

- Exploits: Las tendencias muestran crecientes intentos de los atacantes para identificar

y comprometer sistemas vulnerables. Si bien casi todos los intentos de explotación se ubican entre las criticidades “baja” y “media”, principalmente las relativas a los exploits “Meltdown” y “Spectre”. Incluso se han reportado casos de “parches” para estos exploits que en lugar de funcionar como tales, eran troyanos en sí mismos. Nuevamente, intentar abordar las tareas de prevención en Seguridad Informática puede ser, como hemos dicho en otras oportunidades, contraproducente.

- Malware: Si bien la tendencia en variantes únicas de malware es decreciente respecto al trimestre anterior (un 15% menos), se reportaron un 7% más en móviles, totalizando el 21% de los casos. El 28% de las detecciones eran malware asociado al cryptojacking, es decir, el tipo de ataques que utiliza recursos del cliente para minar criptomonedas. De hecho, esta aparente “escasez” de nuevas variantes se atribuye principalmente al auge del cryptojacking.

- Vulnerabilidades de “Día Cero”: a lo largo del trimestre Fortinet contribuyó en el descubrimiento de vulnerabilidades, entre otras, de productos de Microsoft, Zoho, Imagely, Asus, Huawei, Google y Tableau Software.

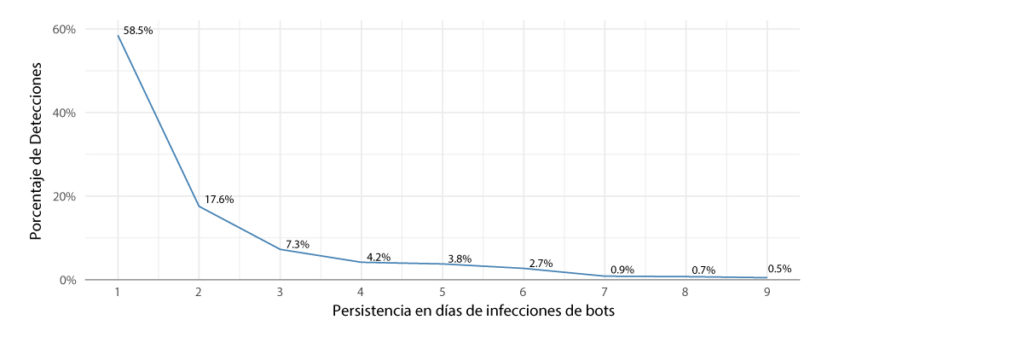

- Mientras que las tendencias de exploits y malware generalmente muestran la “previa” de los ataques, los botnets nos permiten ver lo que ocurre una vez infectados los sistemas. A menudo éstos se comunican con hosts maliciosos y este tráfico en un ambiente corporativo indica que “algo salió mal”. Si bien estas infecciones hasta cierto punto son inevitables, es relevante analizar la persistencia de las mismas. En ese sentido, los entornos protegidos con soluciones como las de Fortinet han mostrado una persistencia decreciente de tráfico relacionado con bots. El 58.5% de las infecciones de bots son detectadas y limpiadas el mismo día.

El informe explora las amenazas que abarcan la “cadena de muerte” desde antes del reconocimiento de un ataque (exploits) al momento en que el atacante utiliza sus “armas” (malware) hasta entender el compromiso de los entornos una vez tomado el control (botnets).

Es lógico pensar que debe desarrollarse una defensa sólida y consistente para cubrir toda la cadena . ¿Tu organización ya la construyó?